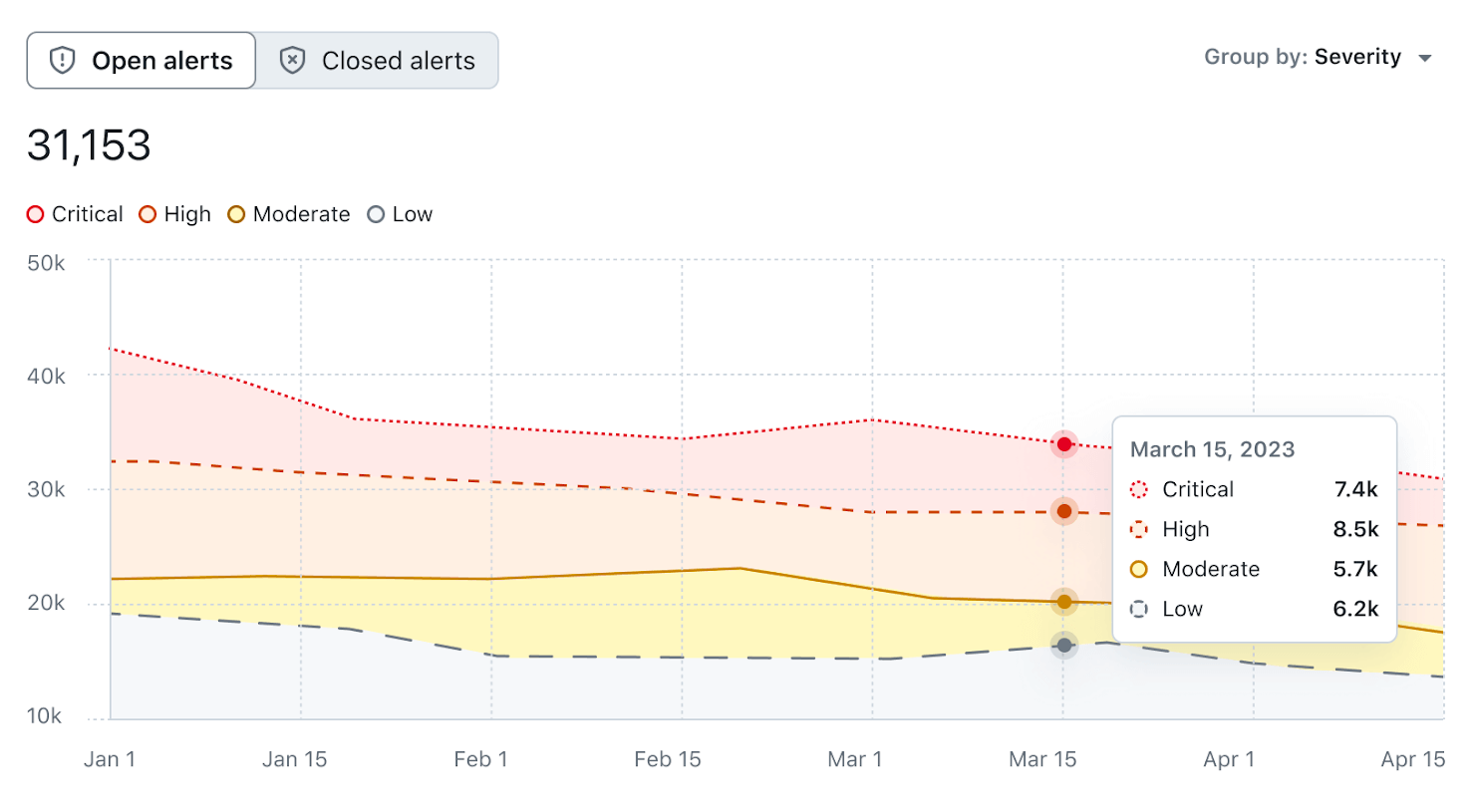

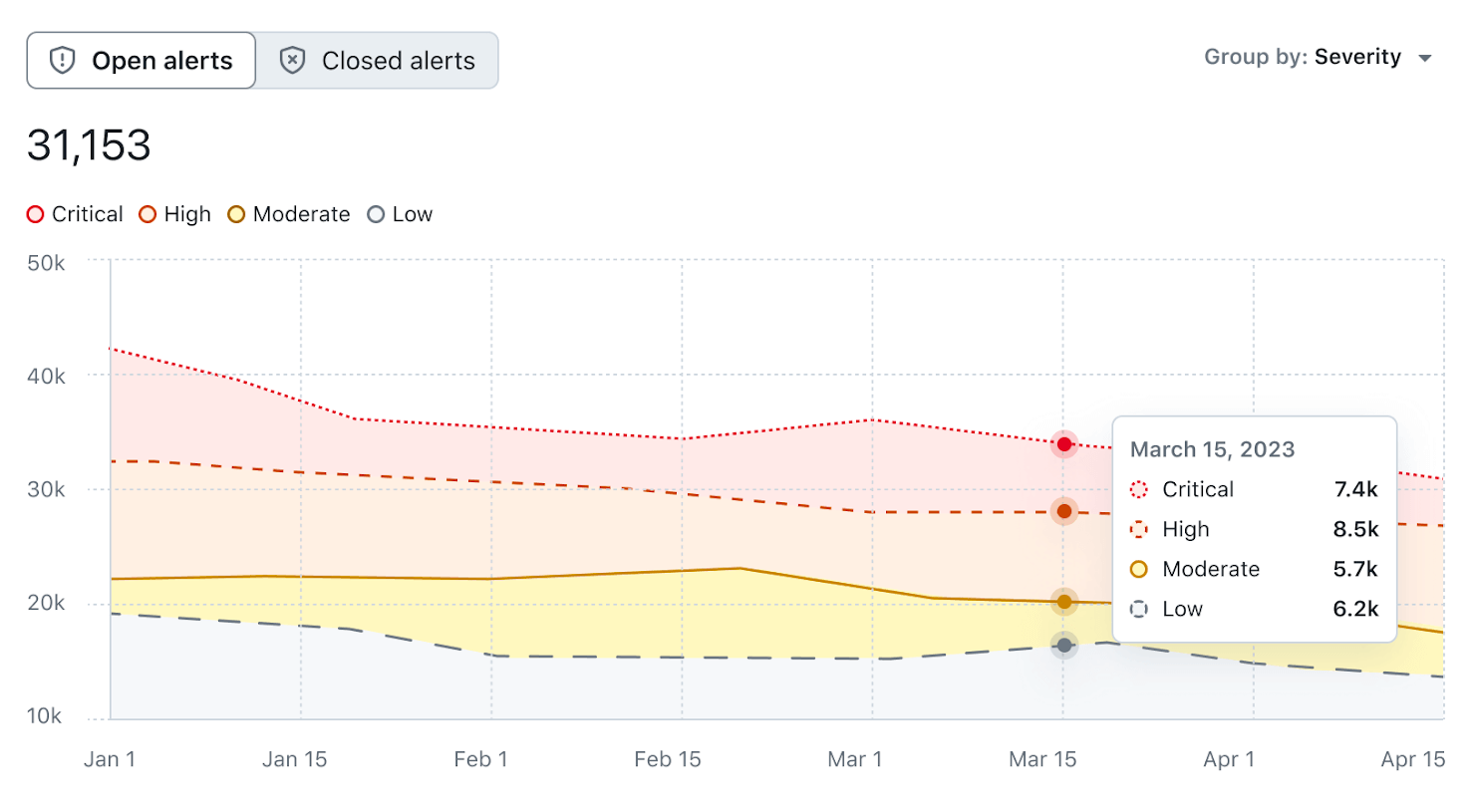

Be part of the world’s largest security community.

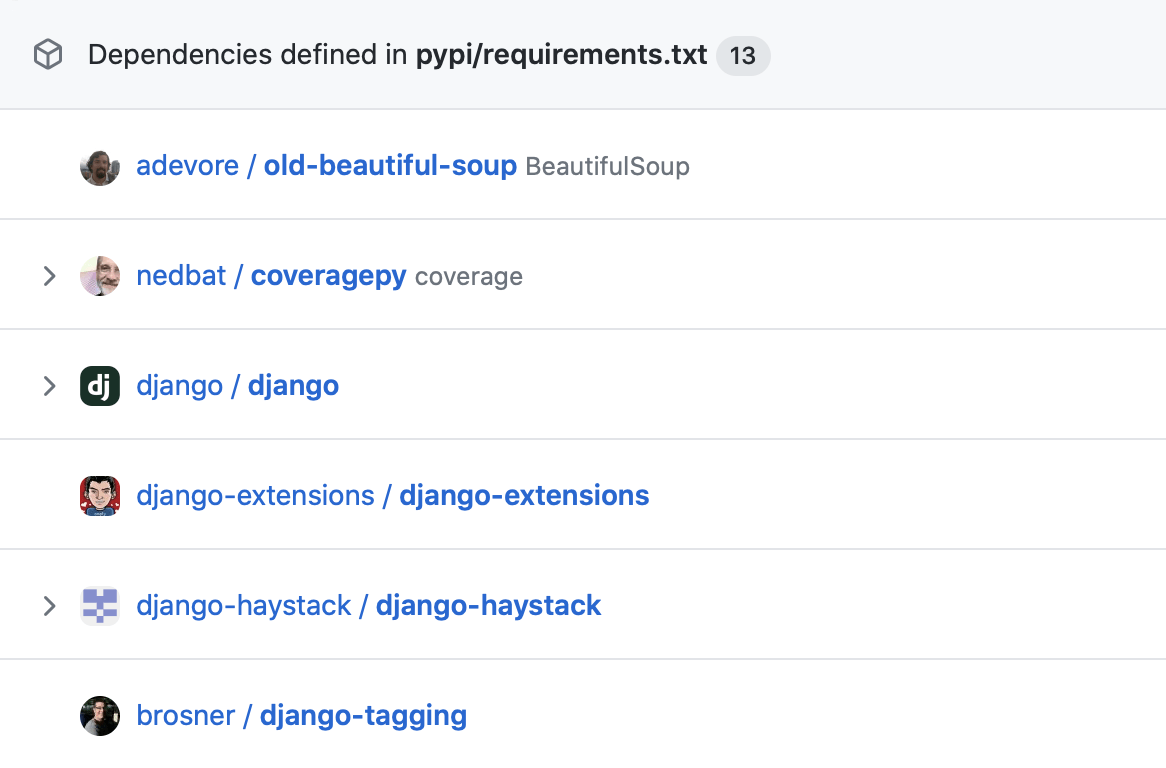

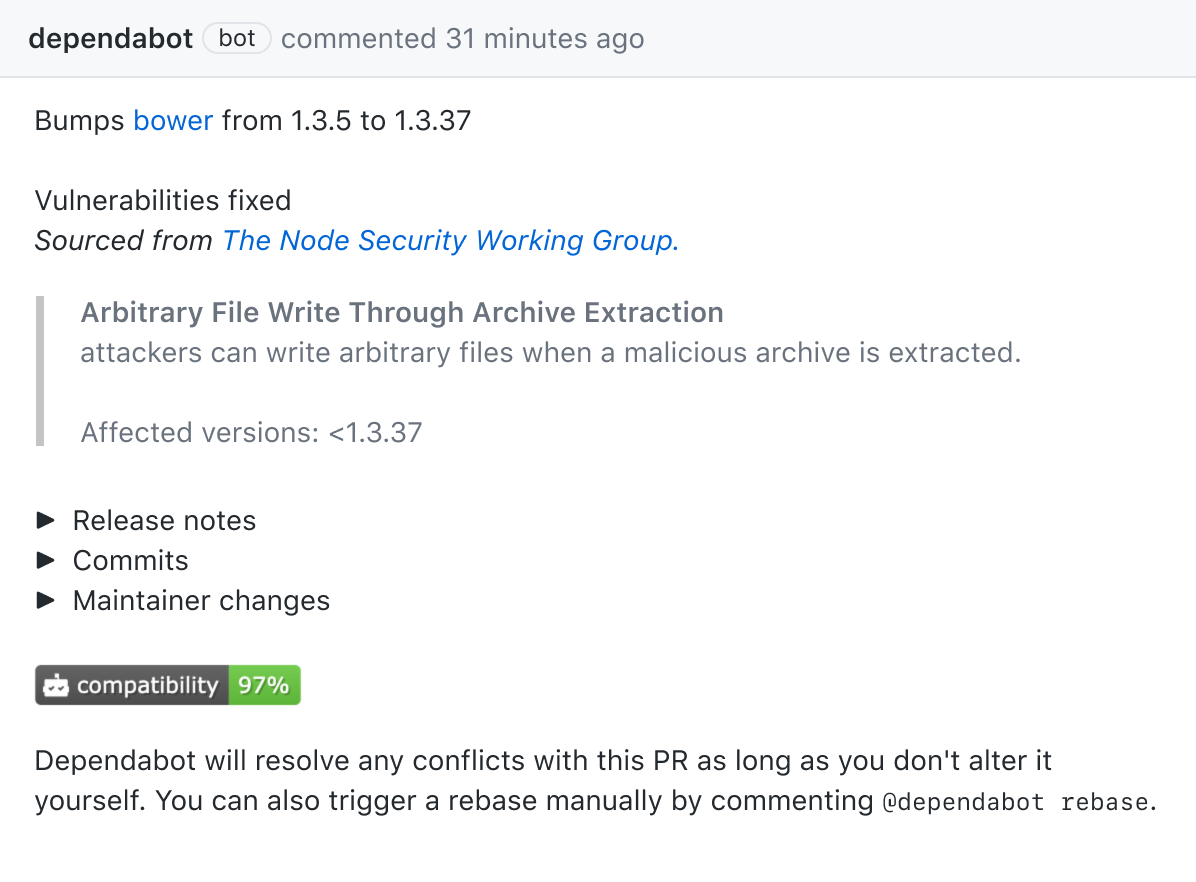

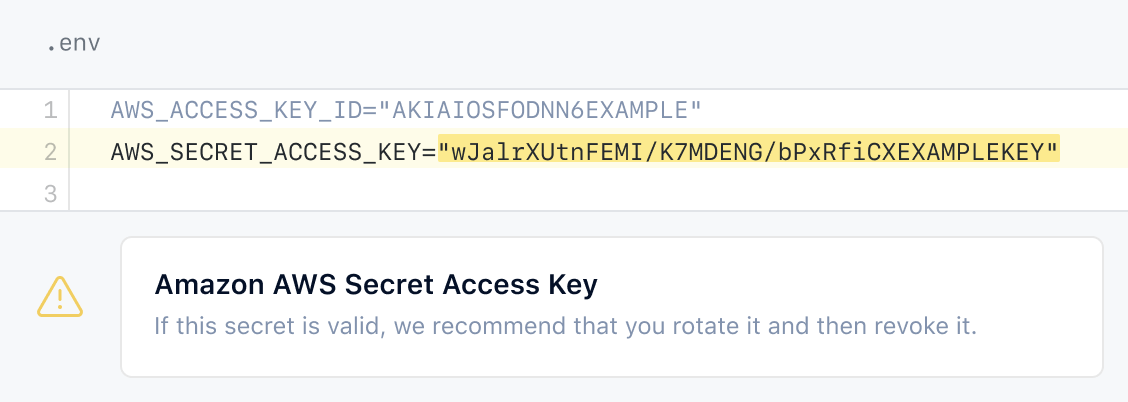

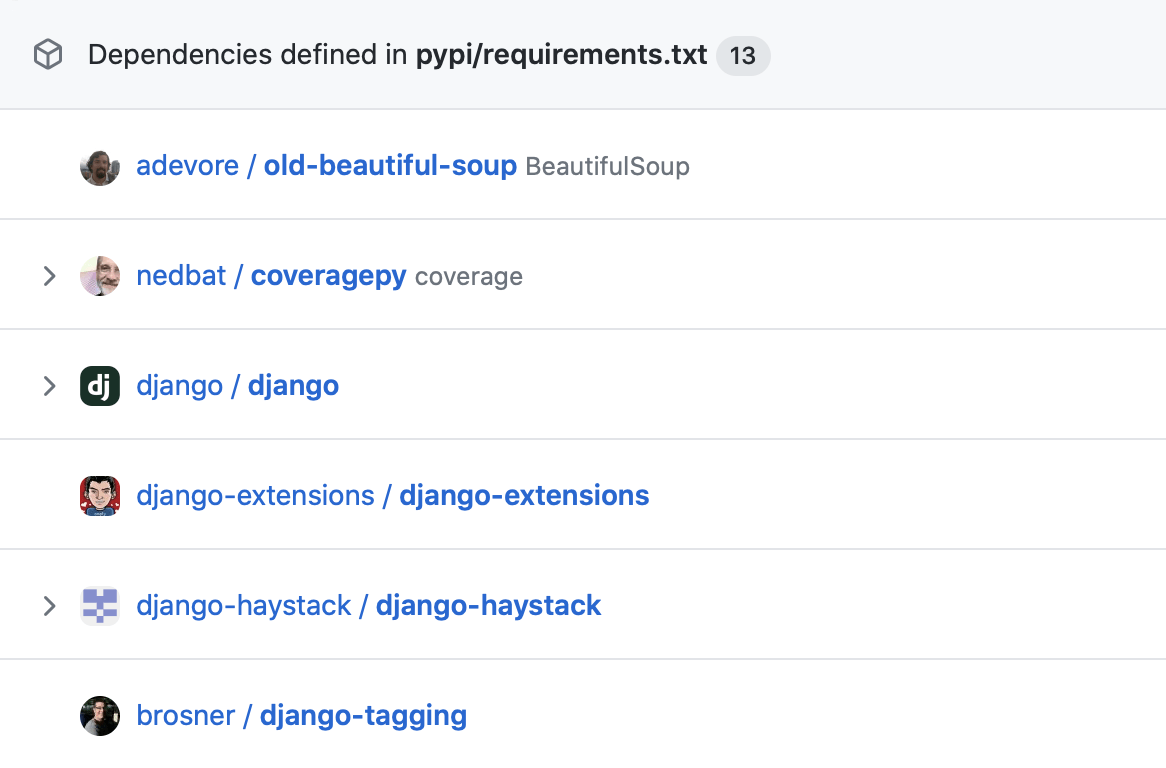

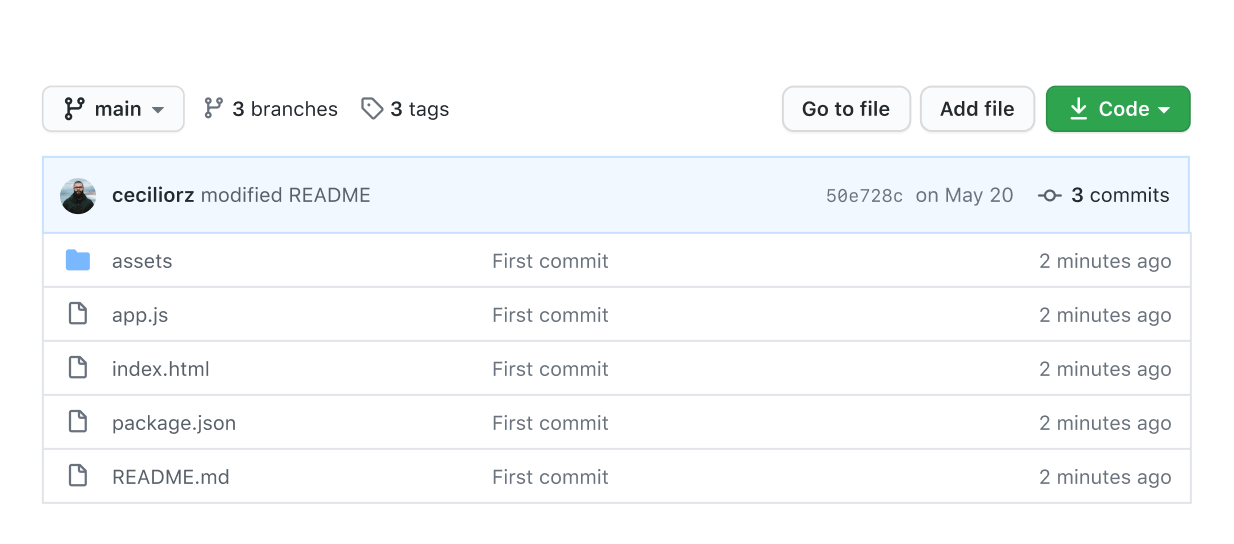

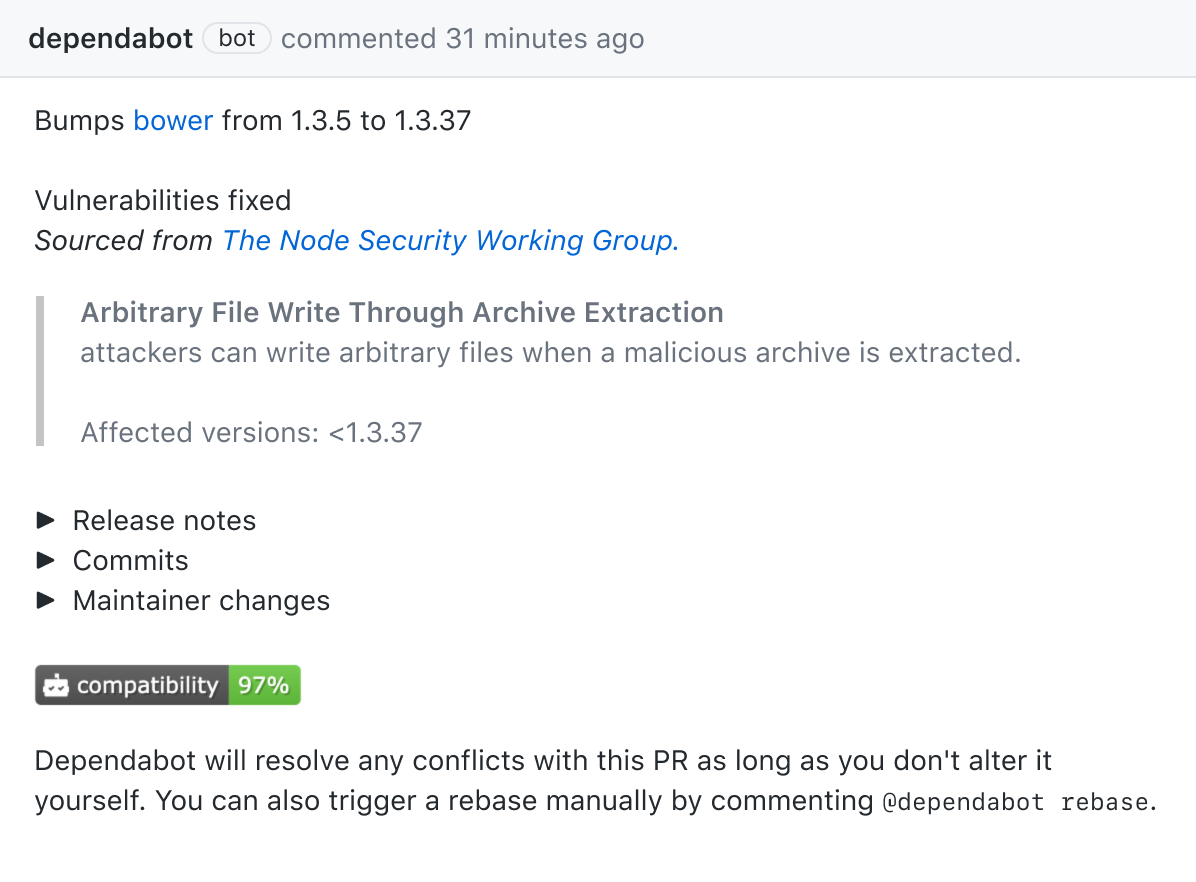

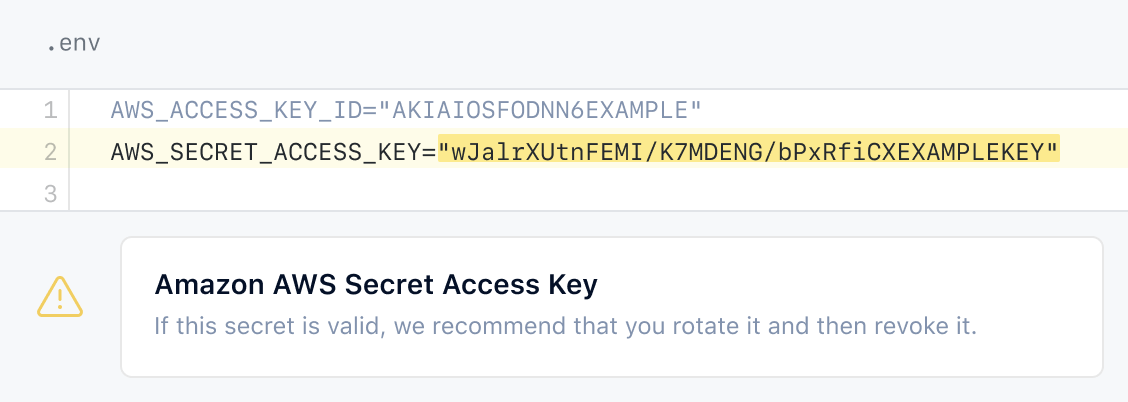

Understand your dependence on the software supply chain, and how you can contribute back.

Understand your dependence on the software supply chain, and how you can contribute back.